AUFBRÜCHE IN DIE DIGITALE GESELLSCHAFT

Ein Forschungsprojekt des Leibniz-Zentrums für Zeithistorische Forschung

Latest Posts

31C3 – 4 Tage Computer, Technik, Gesellschaft

Am Abend des 30. Dezember wird mir klar: Das Congress Center Hamburg sieht völlig unspektakulär aus. Keine bunten Lichtinstallationen, keine selbstgebauten Drohnen, die um das Gebäude schwirren, und vor allem nicht die Rakete „Fairydust“ vorm Eingang: Die Hacker bauen ab. „You can create beauty on a computer“ – dieses Paradigma der Hacker-Ethik wird angesichts des grauen Kongressbaus noch besser greifbar.

Zum 31. Mal fand nach den Weihnachtsfeiertagen 2014 der Chaos Communication Congress statt. Über 10.000 Teilnehmer konnte der Congress diesmal verzeichnen – ein neuer Rekord. Man taucht ein wenig in eine andere Welt ein für diese vier Tage. Es gibt immer was Neues zu entdecken, auch wenn alte Traditionen wie z.B. das Bällebad oder Löten beim Project Blinkenlights bleiben. Seit 15 Jahren kann man auch nicht nur Codes, sondern Schlösser auf dem Kongress knacken. Sportfreunde der Sperrtechnik heißt das dann. Auch Buchliebhaber finden sich unter den Techniknerds – die „Dead Tree Lovers“. Und die wollen sogar eine alte Hackerzeitschrift, die Bayrische Hackerpost, wieder aufleben lassen.

Zukunft, Vergangenheit, Tradition und Innovation sind hier eng verbunden. Das zeigt auch das spontane Reenactment in Zusammenarbeit mit der Wau Holland Stiftung. Zwei Herren auf einem Sofa werden interviewt. Sie spielen einen mitgeschnittenen Dialog nach, der sich zwischen Wau Holland und pengo nach dem Bekanntwerden des KGB-Hacks 1989 abgespielt hatte. Pengo spionierte damals mit Karl Koch, alias Hagbard Celine, für den KGB, was Werte und Ethik der Hacker in Deutschland auf den Prüfstand stellte. Eine konstante Diskussion, in wie fern man Auftragshack z.B. für Geheimdienste durchführen darf, wie es mit dem Hacken zur eigenen Bereicherung steht und was das verantwortungsvollen Hacken eigentlich bedeutet. Wau Holland hatte hier klar Position bezogen: Zusammenarbeit mit Geheimdiensten geht gar nicht. Sie stehen gegen alles wofür Hacker stehen. Wau Holland scheint trotz seines frühen Tods im Jahr 2001 noch immer Teil des Kongresses zu sein. Generell scheint es, dass Geschichte und Geist der 80er hier irgendwie noch weiter leben.

Dabei kann man das Vergangene auch neu kleiden: Eine alte Strickmaschine bei der man die Elektrik ausgetauscht hat und nun über eigene Software programmierbar ist; Spielklassiker, die man auf einem übergroßen Gamepad spielt – per Fuß oder Hand; ein eigenes Rohrpostsystem trotz elektronischer Kommunikationswege. Im Vordergrund bleibt für die meisten Teilnehmer der Spaß und Nutzen der Computertechnologie. Was alles möglich ist, was man selber kann, das kann man hier jedes Jahr aufs Neue sehen und zeigen.

Die Vorträge kann man fast alle online streamen, was auch für diejenigen nützlich ist, die bei einem gefragten Thema nicht mehr in den Saal gekommen sind. Man kann über twitter und IRC Fragen stellen, wenn man nicht physisch anwesend sein kann. Und doch kommen so viele Menschen zum C3. Von wegen unsoziale Nerds: Sich Treffen gehört doch seit 31 Jahren dazu. Diejenigen, die einem Talk im stickigen Saal zuhören, versuchen noch irgendwie reinzukommen, oder gemeinsam an Tischen voller Laptops sitzen, diskutieren und einander Neues zeigen, verdeutlichen eins ganz besonders: Ganz kann man den physischen Kontakt nicht ablösen. Es ist eine ganz andere Erfahrung, ob man wirklich dabei ist oder sich das Ganze im Internet ansieht. Klatschen, Gröhlen, Kommentare einwerfen, gemeinsames Lachen – das gehört dazu wie die klirrenden Mate-Flaschen. Oder alleine schon all die Installationen auf sich wirken zu lassen und den Machern dazu Fragen stellen. Den Idolen auch einmal nah zu sein oder durch Standing Ovations seinen Respekt auszudrücken, das geht an diesen Tagen. Und für jeden ist etwas dabei. Natürlich gibt es viele technische Vorträge über Hard- und Software, Verschlüsselung und Co. Aber auch politische, gesellschaftliche und immer mehr künstlerische Talks finden den Weg in den Fahrplan.

Getragen wird das das alles von Freiwilligen, die für ein geordnetes Chaos, Sicherheit, Verpflegung und Wohlempfinden sorgen oder die ihr technisches Know-how zur Verfügung stellen, damit z.B. Licht, Ton und Netzwerk funktionieren. Hier kann jeder teilnehmen und zeigen was er kann. Hier zeigt sich eine Gemeinschaft. Aber nicht nur eine deutsche Szene von Hackern, Künstlern und Aktivisten tummelt sich in und um das Congress-Center; Von überall auf der Welt kommen sie hier zwischen den Feiertagen zusammen. Der C3 bleibt eines der wichtigsten Events der Hackerszene.

„A new dawn“ lautet das Motto diesmal. Im Sommer 2013 hatten die Snowden-Enthüllungen die Gemeinschaft etwas sprachlos gemacht. Es gab kein Motto zur 30. Jubiläums-Veranstaltung. Denn selbst für diese Experten, die mit einer flächendeckenden Überwachung gerechnet hatten, waren die Beweise und die Ausmaße dennoch erschreckend. Aber sofort hieß es, dass es weiter gehen muss. Eine neue Zeitrechnung – post-Snowden – die aber alte Werte weiter transportiert. Weiter für freies Internet und freie Informationen einsetzen, dazu beitragen, dass die Menschen vor dem Missbrauch ihrer privaten Daten geschützt werden, dass das Bewusstsein für Risiken und Chancen der Computertechnologie in die weite Welt getragen wird. Und natürlich den Spaß an der Technik nicht verlieren.

Die einen tragen dazu bei, indem sie Werkzeuge auf technischer Ebene zur Verfügung stellen, die anderen, indem sie den Diskurs suchen, indem sie aufdecken und kritische Fragen stellen. So war ein Thema, das den Kongress durchzog, die Frage nach investigativem Journalismus und der Technik. Neben anderen Journalisten, erzählte Laura Poitras, wie ihr Verschlüsselung geholfen hat, ihre Quellen und ihre Arbeit schützen zu können. Jake Applebaum, Mitentwickler vom Tor-Project, deckte auf, welche Verschlüsselungen NSA und Co brechen können, und welche wiederum die Geheimdienste vor Probleme stellen und bisher nicht zu knacken sind. Der Congress ist auch immer eine politische Veranstaltung. Irgendwie bleiben die Hacker eine Watchgroup, die den schlimmsten Ahnungen doch noch etwas Hoffnung entgegensetzen können. Sie benennen Probleme und zeigen auf, dass mehr möglich ist, als man denkt. Seit drei Jahrzehnten bleibt es dabei: Man soll sich der Technik nicht verwehren, sie aber auch nicht blind konsumieren, sondern sie sich aneignen, sie verstehen. Denn es bleibt bei allen Datenschutzproblemen der Aspekt des schöpferischen durch die Technik. Diese Ansichten wollen Hacker auch heute noch in die Gesellschaft tragen, beispielsweise durch Angebote für Kinder und Jugendliche (Chaos macht Schule, Jugend hackt). Und dabei schwebt wieder der Geist Wau Hollands über allem, der einmal sagte: „Was ist denn das einen Rechner aufzumachen, dagegen die Gesellschaft aufzumachen.“

Bildquelle: Poster des 31C3 – Chaos Computer Club

Ersetzen Computer den Historiker? (Teil 1)

Plötzlich stehen auch die kreativen Berufe scheinbar zur Disposition. Sind jetzt auch die Historiker dran? Die Debatte darüber ist entbrannt. “Can computers replace historians?” fragt Rory Cellan-Jones in der BBC. Seine Antwort ist “Nein” – seine Frage aber Teil einer Debatte, die auch die Geschichtswissenschaft nicht unberührt lassen wird.

Der Computer ist für den Historiker ein nicht mehr wegzudenkendes Werkzeug. Geeignete Software ordnet Literatur und Archivmaterialen, mit Textverarbeitungsprogrammen werden wissenschaftliche Artikel und Monographien angefertigt und das Internet ist das Tor zu einer ungemeinen Fülle an Informationen. In einer klassischen Geschichtswissenschaft sind diese Tools vollkommen ausreichend, um eine qualitativ hochwertige Arbeit anzufertigen. Darüber hinaus gibt es aber noch ein weiteres Feld, in dem viele Historiker derzeit noch nicht bewandert sind: Es heißt Big Data.

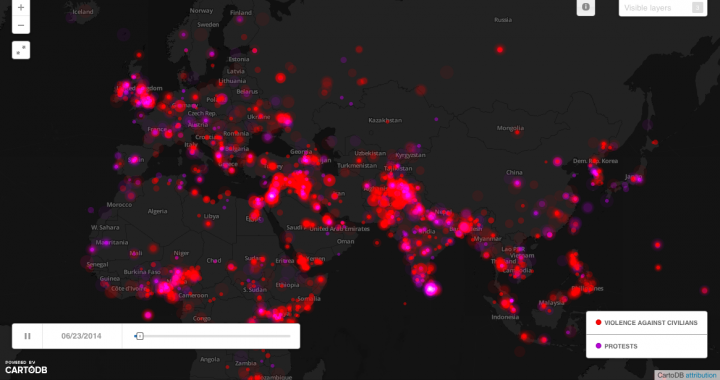

Mit der Bedeutung von Big Data für den Historiker beschäftigt sich der Tech-Journalist Rory Cellan-Jones in einem kürzlichen erschienen BBC-Artikel. Ausgangspunkt war für ihn die Studie von Kalev Leetaru, einem Spezialisten für Big Data an der Georgetown University. In historischen Daten Muster zu erkennen, die dem menschlichen Auge verborgen bleiben, das ist der Traum von Leetaru. Die Software, die er dafür verwendet hat, ist durchaus interessant. Das Tool heißt Google Big Query und ist in der Lage, extrem große Mengen an Daten zu sammeln und aufzubereiten. Kalev Leetaru sichtete Daten bis zum Jahr 1979 und speiste sie in die Software ein. Für letzten 35 Jahre und für die Zukunft übernahm die Software GDLET die Arbeit, indem sie Daten aus verschiedenen Quellen sammelte und strukturierte – von Medienberichten über Wirtschaftsstatistiken bis hin zu Regierungserklärungen in über 100 Sprachen. Was Leentaru mit Hilfe der Software in den Daten sah, sind wiederkehrende Muster. So analysierte er die Ereignisse in der Ukraine, Ägypten und den Libanon und behauptet, Gemeinsamkeiten festzustellen. Ein gutes Beispiel hierfür ist eine Karte, auf der zwei Faktoren in ihrer zeitlichen und räumlichen Entwicklung dargestellt werden: Gewalt gegen die Zivilbevölkerung und Demonstrationen. Leetaru geht aber noch einen Schritt weiter. Er behauptet, den späteren Verlauf der Ereignisse mit den zuvor gewonnen Daten bestimmen zu können, wie er in sinem Blog darlegt. So braucht es nur extrem viele Daten, etwas Statistik und einen guten Algorithmus und schon können wir Weltgeschehnisse besser einschätzen. In nur 2,5 Minuten, so heißt es, wäre es möglich, eine ganze Liste von Perioden in der “World History” der letzten 35 Jahre darzustellen, die Ähnlichkeiten zu den zentralen Monaten der Revolution in Ägypten aufweisen. Der Rest sind Korrelationen. Für die Auswertung braucht es mehr als nur Anfängerwissen in Statistik.

Was bedeutet diese Entwicklung für Historiker? Natürlich werden wir nicht ersetzt. Es werden aber unsere bisherigen Methoden und Herangehensweisen in Frage gestellt. Besonders interessant ist dies vor allem für Zeithistoriker und Historiker der “World History”. Hier werden in den letzten Jahrzehnten eine Unmenge von Daten gesammelt, die digital zur Verfügung stehen. Es sind Tools notwendig, um eine erste Selektion vorzunehmen. Algorithmen können dabei ein Hilfsmittel sein, um Trends zu erkennen, ohne die qualitatative Analyse der Quellen aufzugeben. Auch große Datenmengen müssen im Vorfeld systematisiert werden, ebenso wie das Ergebnis der Software einer historischen Deutung bedarf. Das ist und bleibt die Aufgabe gut ausgebildeter HistorikerInnen und kann durch keinen Computer ersetzt werden. Voraussagen für die Zukunft überlassen wir aber vielleicht besser der Software.

Die dahinterliegende Debatte, ob die Maschine den Menschen eines Tages ersetzen werde, reicht hingegen weiter zurück. Im zweiten Teil, der in wenigen Tagen folgt, wird diese Debatte eingeordnet in die längeren Linien der Computerisierung und der Debatte um künstliche Intelligenz.

Autoren: Janine Noack, Martin Schmitt

Bildquelle: Screenshot des GDELT Global Conflict Boards

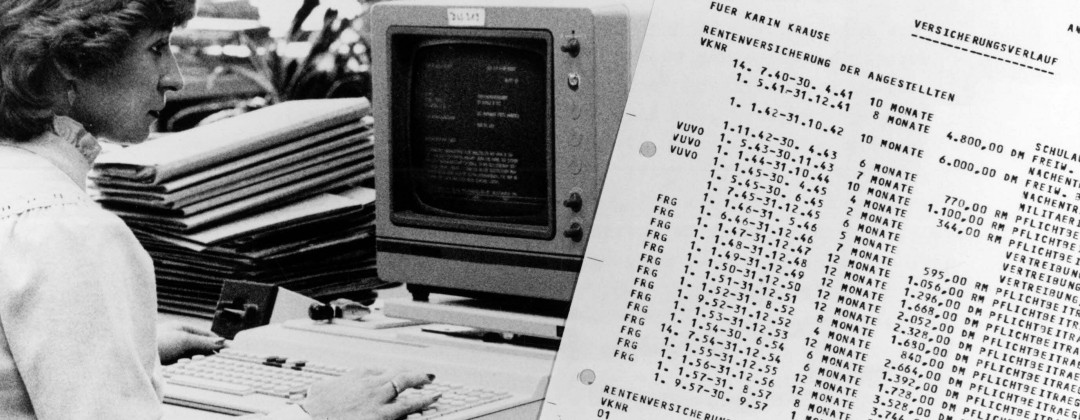

BTX-Hack am 17.11.1984: Angriff der CCC-Hacker auf die Deutsche Bundespost

Vor 30 Jahren gelang es zwei Hackern des Chaos Computer Clubs (CCC) über das neue Kommunikationsnetz BTX der Hamburger Sparkasse eine empfindliche Geldsumme zu entwenden, um auf die Sicherheitslücken des Systems hinzuweisen. In Vorbereitung des Jahrestages publizierte unsere Projektmitarbeiterin Julia Erdogan einen Artikel zum Hack in der Zeitgeschichtssparte des Online-Leitmediums Spiegel ONLINE.

Jahrestage haben derzeit Konjunktur in Deutschland. Gerade erst wurde in Berlin mit einer Lichtinstallation dem Mauerfall vor 25 Jahren gedacht, schon jährt sich ein weiteres Ereignis jüngster deutscher Zeitgeschichte, das vielleicht nicht für jeden Bürger präsent ist. Am 17.11. jährt sich der BTX-Hack zum dreißigsten Mal. Mit dem BTX-System, das mit einer Kombination aus dem Fernsehgerät und einem Modem bedient wurde, wollte die Deutsche Bundespost Anfang der 1980er-Jahre Datennetzwerke auch endlich in Deutschland der Breite der Bevölkerung zugänglich machen.

Der Hack des Systems offenbarte nicht nur die eklatanten Schwächen der stark zentralisierten Architektur des Netzwerkes BTX. Es brachte mit einem Schlag eine gesellschaftliche Gruppe in das mediale Rampenlicht, die in unserer technisierten Gesellschaft bis heute Bedeutung hat: Der Chaos Computer Club. Er gilt seitdem als eine computertechnische Watchgroup für die Entwicklung und Nutzung digitaler Technologien und bleibt ein steter Mahner im Strom gedankenlos-euphorischer Computeradaption. Julian Erdogan schildert in ihrem Artikel in präziser Weise den Ablauf des Hacks, seine umstrittene Interpretation und dessen mediale Nachwirkung. Sie kommt zu dem Schluss:

Entscheidend war, dass durch den Hack das Thema Datensicherheit in BTX in der Öffentlichkeit diskutiert wurde. […] Der CCC allerdings, der seit September 1981 als loses Netzwerk existiert hatte, konnte sich nach dem Vorfall zunehmend als Institution etablieren. Hacker des CCC wurden zu gefragten Experten in puncto Datensicherheit.

Julia Erdogan: Der legendäre Klack-klack-Hack. In: Spiegel Online vom 13.11.2014. URL: http://www.spiegel.de/einestages/btx-hack-1984-angriff-der-ccc-hacker-gegen-die-bundespost-a-1002443.html [Abgerufen am 13.11.2014 um 18:39]

Bildquelle: Reinhard Schrutzki

30 Jahre BTX-Hack – Ein Countdown

Anlässlich des 30. Jahrestages des BTX-Hacks hat die Wau Holland Stiftung einen Countdown gestartet, der bis zum 17. November, dem Tag des Ereignisses, herunter zählt. Dabei werden täglich Quellen rund um den Hack veröffentlicht. Außerdem plant die Stiftung am 17. November ab 18 Uhr im Berliner Congress-Centrum eine Podiumsdiskussion, um an dieses wichtige Ereignis der deutschen Hackergeschichte zu erinnern.

Der Chaos Computer Club (CCC) ist bekannt für sein Engagement für Datenschutz und Datensicherheit. Diese Wahrnehmung von Hackern als Datenschützer nahm 1984 aufgrund des sogenannten BTX-Hacks ihren Anfang. Das Bildschirmtextsystem (BTX) der Deutschen Bundespost wurde 1983 deutschlandweit in Betrieb genommen. Es verband als Onlinedienst das Telefon und das Fernsehgerät miteinander. Sicherheitslücken und unausgefeilte Programmierungen machten das System zum Angriffsziel zahlreicher Hacker. Kritik und Verbesserungsvorschläge des CCC nahm die Post nicht an, was Wau Holland – Mitbegründer des CCC – und Steffen Wernéry zu einer medienwirksamen Aktion verleitete.

Durch einen Überlauf an Zeichen habe das BTX-System fälschlicher Weise aufgrund einer Sicherheitslücke die Zugangsdaten der Hamburger Sparkasse ausgegeben. Wernéry und Holland hatten daraufhin in der Nacht vom 16. auf den 17. November 1984 die kostenpflichte Seite des CCC über den Zugang der Sparkasse aufrufen lassen. Dazu nutzen sie ein selbstgeschriebenes Programm, das die Seite immer wieder neu anwählte. So kamen in einer Nacht 135.000 DM zusammen, die dem Konto des CCC gutgeschrieben wurden. Wernéry und Holland wandten sich damit an die Medien. Da es ihnen bei dieser Aktion darum ging, Sicherheitslücken bei BTX aufzuzeigen, gab der Club das Geld zurück.

„Die Wau Holland Stiftung – in Kooperation mit dem Chaos Computer Club – möchte deshalb an diese zweite Geburtsstunde des CCC erinnern und veranstaltet am 17.11.2014 ab 18 Uhr im Berliner Congress-Centrum am Alexanderplatz u.a. eine Podiumsdiskussion mit Beteiligten und Zeitzeugen, die über die damaligen Vorgänge und ihren Bezug und ihre Bedeutung zur Gegenwart diskutieren. Der Eintritt ist frei.

Bildquelle: Bundesarchiv Plak 007-023-062

Schlagwörter

Archive

- August 2024

- Juli 2023

- Oktober 2022

- März 2022

- Januar 2022

- November 2021

- August 2021

- Juli 2021

- Juni 2021

- März 2021

- Oktober 2020

- September 2020

- Juni 2020

- Mai 2020

- März 2020

- Oktober 2019

- September 2019

- Mai 2019

- Februar 2019

- Januar 2019

- Dezember 2018

- November 2018

- September 2018

- August 2018

- Juli 2018

- April 2018

- März 2018

- Januar 2018

- November 2017

- April 2017

- Februar 2017

- Januar 2017

- Dezember 2016

- November 2016

- Oktober 2016

- September 2016

- August 2016

- Juli 2016

- Juni 2016

- Mai 2016

- April 2016

- Februar 2016

- Oktober 2015

- September 2015

- August 2015

- Juli 2015

- Juni 2015

- Mai 2015

- März 2015

- Januar 2015

- Dezember 2014

- November 2014

- Oktober 2014

- September 2014